Teknologji

Samsungu lanson telefonin e ri të palosshëm

Published

5 years agoon

By

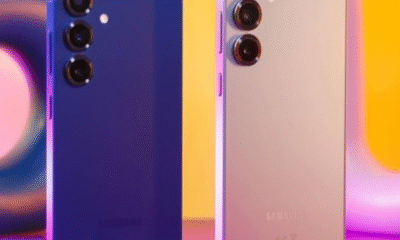

UBT newsSamsung ka lansuar modelet e reja të telefonave të palosshëm – Galaxy Z Fold3 dhe Flip3.

Është më i lirë se pararendësit, por më i qëndrueshëm. Për shkak të pandemisë, lansimi i tij u bë online.

Galaxy Fold3 ka ekran 7.6-inç kur është i hapur.

Samsungu ka vendosur partneritet me Microsoftin e Googlen për të përmirësuar funksionalizimin e pajisjeve, por deri tash telefonat e palosshëm kanë ngecur të marrin shpërndarje në treg. Ata zënë vetëm 2 milionë nga 1.3 miliardë sa u shitën vitin e shkuar.

Pajisjet e reja vijnë me lapsin digjital S-Pen për herën e parë.

Telefoni më i lirë është Z Flip 3. Ai kushton rreth 1000 dollarë me çmim 25 për qind më të lirë se pararendësi. Ndërkaq Z Fold 3 është 1800 dollarë.

Krahas telefonave të rinj, Samsungu lansoi edhe orën e parë të mençur të dizajnuar në bashkëpunim me Googlein./koha

Aktualitet

Google paralajmëron përdoruesit e WhatsApp për këtë funksion

Published

2 weeks agoon

February 10, 2026By

UBTNEWS

Së fundmi u zbulua një dobësi serioze e sigurisë në WhatsApp. Qendër e problemit ishte një funksion që shumë përdorues e kishin aktivizuar pa e ditur.

Ne shpjegojmë pse shkarkimet automatike janë të rrezikshme dhe si mund të mbroheni tani. Sulmi përmes grupeve të WhatsApp.

Sipas shërbimit të sigurisë IT Malwarebytes dhe zbulimeve të Project Zero të Google, sulmuesit shtuan viktimat e tyre pa paralajmërim në grupe WhatsApp dhe dërguan aty skedarë të manipuluar.

Meqë WhatsApp shkarkon mediat automatikisht si parazgjedhje, këta skedarë u ruajtën menjëherë në telefonat e viktimave. Veçanërisht të prekur ishin pajisjet Android, raporton gazeta gjermane Bild

Problem i madh: Nuk shfaqej asnjë pyetje sigurie ose paralajmërim. Kështu, malware ishte tashmë në telefon, pa pëlqimin aktiv të përdoruesit. Gjithçka që nevojitej nga sulmuesit ishte numri i telefonit i viktimës.

Skedari duhej të hapej për të shkaktuar dëmin, por sipas ekspertëve, sulmuesit përdorën edhe truke psikologjike – si thirrje ose mesazhe që të bindnin përdoruesin ta hapte skedarin.

Update-i nuk mjafton gjithmonë Kompania Meta publikoi një përditësim për të mbyllur dobësinë. Google e vlerësoi fillimisht këtë patch si të paplotë. Tani ekziston një fix i plotë.

Megjithatë, ekspertët këshillojnë që të mos mbështeteni vetëm te përditësimet, por të merrni vetë masa mbrojtëse. Këto masa duhet të merrni tani: Çaktivizoni shkarkimet automatike Hapni WhatsApp Shkoni te “Cilësimet” Zgjidhni “Ruajtja dhe të dhënat” Tek “Shkarkimi automatik i mediave” hiqni të gjitha shenjat tek të gjitha llojet e skedarëve Në iOS: tek të gjitha mediat vendosni “Kurrë” Shënim: Fotot dhe videot nuk do ruhen më automatikisht edhe në biseda individuale.

Parandaloni ruajtjen në galeri Hapni cilësimet e WhatsApp Shkoni te “Bisedat” Çaktivizoni “Shfaqjen e mediave” Në iOS: çaktivizoni “Ruaj në Foto” Shënim: Mediat do të shkarkohen ende, por nuk do ruhen ose shpërndahen automatikisht. Kufizoni ftesat për grupe Në cilësime shkoni te “Privatësia” Zgjidhni “Grupet” Në vend të “Të gjithë”, vendosni “Kontakte të mia” ose “Kontakte të mia përveç …” Përjashtoni kontaktet e panjohura ose të dyshimta /Bild/

Teknologji

TikTok nënshkruan marrëveshje për ndarjen e aseteve në ShBA

Published

2 months agoon

December 19, 2025By

UBTnews

TikTok ka nënshkruar një marrëveshje të mbështetur nga Presidenti Donald Trump për të ndarë asetet e saj në Shtetet e Bashkuara të Amerikës dhe për të krijuar një entitet të ri të përbashkët, të kontrolluar kryesisht nga investitorë amerikanë.

Lajmi u konfirmua nga CEO i TikTok, Shou Chew, në një memo drejtuar punonjësve të enjten, e siguruar nga CNN. Edhe pse transaksioni nuk është finalizuar ende, marrëveshja e çon platformën një hap më afër sigurimit të së ardhmes së saj afatgjatë në tregun amerikan.

Ky zhvillim vjen pas një ligji të miratuar vitin e kaluar, i cili kërkonte që TikTok në ShBA të shkëputej nga kompania mëmë kineze ByteDance, ose përndryshe të përballej me ndalim. Presidenti Trump e ka shtyrë zbatimin e ligjit disa herë, duke favorizuar një marrëveshje që do ta kalonte kontrollin e aplikacionit në duar amerikane.

“Sapo kemi nënshkruar marrëveshje me investitorët për krijimin e një sipërmarrjeje të re të përbashkët TikTok në ShBA, duke u mundësuar mbi 170 milionë amerikanëve të vazhdojnë të zbulojnë një botë me mundësi të pafundme,” shkroi Chew në memo.

Sipas marrëveshjes, 50% e entitetit të ri do të jetë në pronësi të një konsorciumi investitorësh që përfshin Oracle, Silver Lake dhe MGX, një firmë investimesh e mbështetur nga Emiratet e Bashkuara Arabe. Rreth 30% do të zotërohet nga bashkëpunëtorë të investitorëve ekzistues të ByteDance, ndërsa 19.9% do të mbetet në pronësi të vetë ByteDance.

Chew theksoi se ka ende hapa për t’u përfunduar, por palët synojnë finalizimin e marrëveshjes deri më 22 janar 2026. ByteDance dhe TikTok tashmë kanë rënë dakord për kushtet kryesore të transaksionit.

Administrata Trump njoftoi në shtator se kishte arritur një marrëveshje paraprake për transferimin e kontrollit të operacioneve amerikane të TikTok te investitorë kryesisht amerikanë. Presidenti nënshkroi një urdhër ekzekutiv që e cilëson marrëveshjen si një “shitje të kualifikuar” dhe shtyu zbatimin e ndalimit për 120 ditë.

Sipas ligjit amerikan, i cili teknikisht hyri në fuqi në janar, TikTok do të ndalohej nëse ByteDance nuk shiste rreth 80% të aseteve të saj në ShBA investitorëve jo-kinezë.

Entiteti i ri amerikan do të ritrajojë algoritmin e TikTok mbi të dhënat e përdoruesve amerikanë, ndërsa Oracle do të mbikëqyrë ruajtjen e të dhënave dhe sigurinë kibernetike. Gjithashtu, ndërmarrja e re do të jetë përgjegjëse për moderimin e përmbajtjes për përdoruesit në ShBA. Megjithatë, ByteDance pritet të vazhdojë të menaxhojë tregtinë elektronike, reklamimin dhe marketingun global të platformës.

Marrëveshja do të kërkojë gjithashtu miratimin e qeverisë kineze, i cili ende nuk është konfirmuar zyrtarisht. Ndërsa Trump ka deklaruar se Presidenti kinez Xi Jinping është dakord me marrëveshjen, Pekini ka mbajtur një qëndrim të rezervuar, duke theksuar se pozicioni i Kinës për çështjen e TikTok mbetet “i qartë dhe konsistent”./CNN/UBTnews

Teknologji

OpenAI ka prezantuar një gjenerator të ri imazhesh

Published

2 months agoon

December 17, 2025By

UBT News

Kompanitë e teknologjisë po avancojnë me shpejtësi në fushën e inteligjencës artificiale, dhe OpenAI sapo ka prezantuar një gjenerator të ri imazhesh të quajtur ChatGPT Images.

Ky zhvillim shënon një hap të rëndësishëm drejt krijimit të imazheve me anë të inteligjencës artificiale, duke u mundësuar përdoruesve të shprehin kreativitetin e tyre në mënyra të reja dhe më të avancuara.

Sipas deklaratave, ky gjenerator është katër herë më i shpejtë se versionet e mëparshme, ndjek udhëzimet që përdoruesit japin dhe bën më pak gabime në detaje.

Ky përmirësim teknik e bën procesin e krijimit të imazheve më të saktë, më efikas dhe më të kënaqshëm për përdoruesit, duke lehtësuar punën kreative dhe duke reduktuar nevojën për redaktime të mëvonshme.

Sam Altman, CEO i OpenAI, kishte paralajmëruar prezantimin e këtij modeli më parë dhe e përshkroi atë si një “model argëtues”, duke lënë të kuptohet se përdoruesit mund të presin një përvojë interaktive dhe kreative.

Krijimi i imazheve me cilësi të lartë bëhet i thjeshtë: mjafton të japësh komandat e duhura, dhe inteligjenca artificiale punon për të gjeneruar rezultatin në mënyrë të shpejtë dhe të saktë. ChatGPT Images synon të thjeshtojë procesin e krijimit të imazheve e të ofrojë një eksperiencë më të shpejtë, më të saktë dhe më argëtuese për përdoruesit.

Përveç përdorimit personal, ky mjet ka ndikim edhe në fusha të ndryshme profesionale, si dizajni grafik, marketingu, arsimi dhe krijimi i përmbajtjes digjitale, duke e bërë AI një partner të dobishëm për inovacion dhe krijimtari. /A.Z/UBT News/

Teknologji

Gjysma e makinave të Ford do të jenë elektrike ose hibride deri në 2030

Published

2 months agoon

December 16, 2025By

UBT News

Industria automobilistike po përshtatet vazhdimisht me kërkesat e tregut.

Pas një përqendrimi agresiv në automjetet elektrike (EV), Ford po ndryshon strategji për shkak të kostove të larta, mungesës së infrastrukturës dhe klimës politike, duke u orientuar më shumë drejt modeleve hibride.

Aktualisht, automjetet hibride dhe elektrike përbëjnë 17% të shitjeve globale të Ford, ndërsa synimi është që kjo shifër të arrijë 50%.

Kjo do të mbështetet nga një platformë e re universale EV dhe më shumë modele hibride e me rreze të zgjatur.

Një kamionçinë elektrike e mesme pritet të hyjë në prodhim në vitin 2027, ndërsa F-150 Lightning EREV do të ofrojë rreth 700 milje autonomi.

Ford po redukton investimet në automjete elektrike të mëdha, të cilat nuk po gjenerojnë kërkesë të mjaftueshme, dhe do të fokusohet në modele më të përballueshme me benzinë, hibride dhe elektrike.

Deri në fund të dekadës, kompania planifikon të prezantojë pesë automjete të reja me çmime më të ulëta.

Gjithashtu, Ford synon të hyjë në tregun e ruajtjes së energjisë, duke përdorur kapacitetet e prodhimit të baterive për qendra të të dhënave dhe banesa.

Këto lëvizje janë pjesë e strategjisë Ford+ dhe përputhen me objektivin për neutralitet karbonik deri më 2050, duke synuar njëkohësisht qëndrueshmëri dhe fitim. /A.Z/UBT News/

UBT nis bashkëpunim ndërkombëtar me Liberty University për “Virtual NATO Simulation”

Profesoresha e Fakultetit të Medias dhe Komunikimit në UBT, Xhevahire Millaku pjesë e konferencës shkencore në Universitetin e Bolonjës

Pjesëmarrje rekord në Testin Provues të Arritshmërisë të organizuar nga UBT International Smart Schools: Mbi 1,500 nxënës nga e gjithë Kosova

Fatlume Bunjaku nderohet me çmimin “European Shooting Star” në Berlinale

Studentja dhe kampionia olimpike Nora Gjakova publikon studimin shkencor mbi rikuperimin e shpejtë pas lëndimit të hamstringut

Zëvendës Shefi i Misionit të Ambasadës Gjermane dhe OEGJK vizitojnë Qytetin e Mençur të UBT-së

Siemens Healthineers viziton UBT-në, theksohet potenciali për bashkëpunim në mjekësinë digjitale

Presidentja Osmani u prit në takim nga Sekretari amerikan i Shtetit, Marco Rubio

Gjykata Supreme rrëzon tarifat e Trump

Të kërkuara

-

Aktualitet3 months ago

Aktualitet3 months agoMe shumicë votash, Vesa Shatri zgjidhet Kryetare e re e Këshillit Studentor të UBT-së

-

Lajmet nga UBT3 months ago

Lajmet nga UBT3 months agoNjohja me proceset profesionale televizive, vizita e studentëve të Media dhe Komunikim në Klan Kosova

-

Vendi2 months ago

Vendi2 months agoDizajneri grafik Berin Hasi ligjëron për studentët e Dizajnit të Integruar në UBT

-

Rajoni2 months ago

Rajoni2 months agoProfesori i UBT-së, Hazir S. Çadraku dhe bashkëpunëtorët publikojnë artikullin “Historia e Mbrojtjes së Shpellës në Kosovë” në SpeleoMedit Magazine